Rozdíl mezi hesly WEP, WPA a WPA2 Wi-Fi

I když víte, že potřebujete zabezpečit síť Wi-Fi (a již jste ji udělali) bezpečnostní protokol zkratky trochu zmatený. Čtěte dále, když upozorňujeme na rozdíly mezi protokoly jako WEP, WPA a WPA2 - a proč záleží na tom, který zkratka jste zapadli do vaší domácí sítě Wi-Fi.

Co je to důležité?

Udělali jste to, co vám bylo řečeno Chcete-li to provést, přihlašovali jste se k routeru po jeho zakoupení a poprvé jej připojili a nastavte heslo. Co záleží na tom, co je malá zkratka vedle zvoleného bezpečnostního protokolu? Jak se ukázalo, záleží na tom hodně. Stejně jako u všech bezpečnostních standardů, zvyšující se výkon počítače a ohrožené zranitelnosti ohrožují starší standardy Wi-Fi. Je to vaše síť, jsou to vaše data, a pokud někdo zabije vaši síť kvůli jejich nelegálnímu únosu, bude to vaše dveře, když policie klepá. Porozumění rozdílům mezi bezpečnostními protokoly a implementaci nejvyspělejších, které váš směrovač může podporovat (nebo jej může upgradovat, pokud nemůže podporovat stávající bezpečnostní standardy) je rozdíl mezi nabídkou někoho snadného přístupu k domácí síti a nikoliv.

WEP , WPA a WPA2: Zabezpečení Wi-Fi ve věku

Od konce devadesátých let byly protokoly zabezpečení Wi-Fi prošly několika inovacemi, s jednoznačným odmítnutím starších protokolů a významnou revizí novějšími protokoly. Procházení historií zabezpečení Wi-Fi slouží k vyzdvižení jak toho, co je právě teď, tak proč byste se měli vyhnout starším standardům.

WEP (Wired Equivalent Privacy)

Bezpečnostní protokol Wi-Fi na světě. To je funkce věku, zpětné kompatibility a skutečnosti, že se objevuje jako první v nabídkách pro výběr protokolů v mnoha ovládacích panelech routeru.

WEP byl v září roku 1999> ratifikován jako bezpečnostní standard Wi-Fi. WEP nebyly zvláště silné, a to ani v době, kdy byly propuštěny, protože omezení USA na vývoz různých šifrovacích technologií vedla k tomu, že výrobci omezují své zařízení pouze na 64bitové šifrování. Když byla omezení zrušena, byla zvýšena na 128 bitů. Navzdory zavedení 256-bitového WEP zůstává 128bitová verze nejběžnější implementací. Navzdory revizi protokolu a zvýšené velikosti klíče byly v průběhu času objeveny v normě WEP četné bezpečnostní nedostatky. Vzhledem k tomu, že výpočetní výkon se zvětšil, bylo snazší a snadnější využít tyto nedostatky. Již v roce 2001 se objevily důkazy o konceptu a FBI vydala v roce 2005 veřejnou demonstraci (ve snaze zvýšit povědomí o slabinách WEP), kde v několika minutách použili WEP hesla s použitím volně dostupného softwaru. > Navzdory různým vylepšením, práci a jiným snahám o udržení systému WEP zůstává velmi zranitelná. Systémy, které se spoléhají na WEP, by měly být aktualizovány, nebo pokud nejsou vylepšení zabezpečení vyměněny. Wi-Fi Alliance oficiálně zrušila WEP v roce 2004.

Wi-Fi Protected Access (WPA)

Wi-Fi Protected Access (WPA) byla přímá reakce aliance Wi-Fi a nahrazení stále zřetelnějších zranitelností WEP standard. WPA byla formálně přijata v roce 2003, rok předtím, než byl WEP oficiálně vyslán do důchodu. Nejčastější konfigurací WPA je WPA-PSK (předsdílený klíč). Klíče používané službou WPA jsou 256-bitové, což je významný nárůst oproti 64bitovým a 128bitovým klíči používaným v systému WEP.

Některé z významných změn implementovaných pomocí služby WPA zahrnovaly kontroly integrity zpráv (pro určení, zda útočník zaznamenala nebo změnila pakety mezi přístupovým bodem a klientem) a Protokol časové integrity klíčů (TKIP). TKIP využívá systém klíčů pro každý paket, který byl radikálově bezpečnější než pevný systém klíčů používaný službou WEP. Šifrovací standard TKIP byl později nahrazen Advanced Encryption Standard (AES).

Přes to, co bylo WPA výrazně vylepšeno nad WEP, duch WEP strašidelný WPA. TKIP, jádrová součást WPA, byla navržena tak, aby byla snadněji rozšiřována pomocí upgradu firmwaru na stávající zařízení s podporou WEP. Jako takový musel recyklovat některé prvky používané v systému WEP, které byly nakonec také využity.

WPA, podobně jako jeho předchůdce WEP, byl prokázán jak důkazem koncepce, tak aplikovanými veřejnými demonstracemi, které jsou zranitelné vniknutí. Je zajímavé, že proces, kterým je WPA zpravidla porušován, není přímým útokem na protokol WPA (ačkoli tyto útoky byly úspěšně prokázány), ale útoky na doplňkový systém, který byl zaveden pomocí WPA-Wi-Fi Protected Setup (WPS ) - která byla navržena tak, aby bylo možné snadno propojit zařízení s moderními přístupovými body.

Služba Wi-Fi Protected Access II (WPA2)

Služba WPA byla od roku 2006 oficiálně nahrazena protokolem WPA2. Jednou z nejvýznamnějších změn mezi WPA a WPA2 je povinné použití algoritmů AES a zavedení CCMP (Counter Cipher Mode s protokolem kódování zpráv o řetězovém řetězci) jako náhrada za TKIP. TKIP se však stále zachovává ve WPA2 jako záložní systém a pro interoperabilitu se službou WPA.

V současné době je primární bezpečnostní chyba pro skutečný systém WPA2 nejasná (a vyžaduje, aby útočník již měl přístup k zabezpečenému Wi- Fi, aby získaly přístup k určitým klíči a aby pak přetrvávaly útoky na jiné zařízení v síti). Jako takové jsou bezpečnostní důsledky známých zranitelností WPA2 omezeny téměř výhradně na sítě podnikové úrovně a nezáleží na praktickém zabezpečení bezpečnosti domácí sítě.

Bohužel, stejná zranitelnost, která je největší dírou v brnění WPA - útokový vektor prostřednictvím Wi-Fi Protected Setup (WPS) - v moderních přístupových bodech podporujících WPA2. Přestože vniknutí do zabezpečené sítě WPA / WPA2 pomocí této zranitelnosti vyžaduje od moderních počítačů od 2 do 14 hodin trvalé úsilí, je to stále legitimní bezpečnostní problém. WPS by měl být deaktivován a pokud je to možné, firmware přístupového bodu by měl být přeměněn na distribuci, která ani nepodporuje protokol WPS, takže útokový vektor je zcela odstraněn.

Zabezpečená historie zabezpečení Wi-Fi; Co se nyní děje?

V tomto okamžiku se buď trochu líbí (protože jste s důvěrou použili nejlepší bezpečnostní protokol dostupný pro přístupový bod Wi-Fi) nebo trochu nervózní (protože jste vybrali WEP, protože to bylo v horní části seznamu). Pokud jste v posledním táboře, nemějte strach; my jsme vás zakryli.

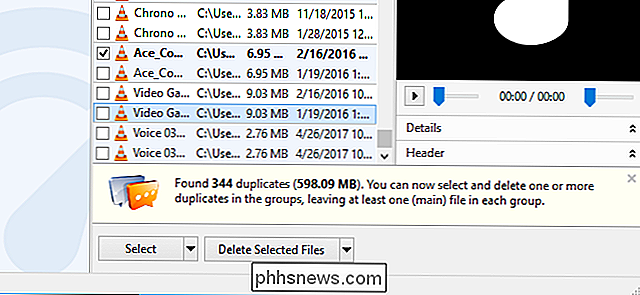

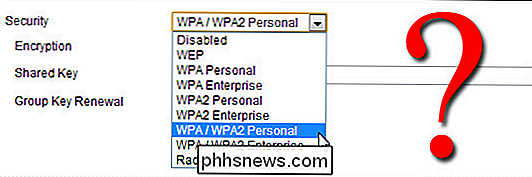

Než vás narazíme s dalším seznamem našich nejlepších článků o ochraně Wi-Fi, je zde kurz havárie. Jedná se o základní seznam s klasickými metodami zabezpečení Wi-Fi, které jsou k dispozici na všech moderních směrovačích (po roce 2006), objednané od nejlepších až po nejhorší:

WPA2 + AES

WPA + AES

- WPA + TKIP / AES (TKIP existuje jako záložní metoda)

- WPA + TKIP

- WEP

- Otevřená síť (bez zabezpečení vůbec)

- V ideálním případě zakážete Wi-Fi Protected Setup (WPS) směrovač WPA2 + AES. Všechno ostatní na seznamu je méně než ideální. Jakmile se dostanete na WEP, vaše bezpečnostní úroveň je tak nízká, je to stejně efektivní jako řetězová vazba plot - plot existuje jednoduše říct "hej, toto je můj majetek", ale každý, kdo skutečně chtěl, mohl jen přes něj přesahovat.

- Pokud vás všechno přemýšlí o zabezpečení Wi-Fi a šifrování, máte zvědavost na další triky a techniky, které můžete snadno nasadit, aby byla vaše Wi-Fi síť bezpečnější. Dalším krokem byste měli procházet následující články How-To Geek:

Zabezpečení Wi-Fi: Používáte WPA2 + AES, WPA2 + TKIP nebo obojí?

Jak zabezpečit síť Wi-Fi proti vniknutí

- Nemáte falešný smysl pro zabezpečení: 5 Nebezpečných způsobů Zabezpečení Wi-Fi

- Jak povolit hostující přístupový bod na vaší bezdrátové síti

- Nejlepší Wi-Fi články pro zabezpečení sítě a optimalizaci směrovače

- bezpečnostní práce a jak můžete dále vylepšovat a vylepšovat přístupový bod domácí sítě, budete sedět hezky s nyní bezpečným W i-Fi.

Co přesně je televizní stanice "Quantum Dot"?

Výrobci televizních stanic se neustále snaží přidávat nové funkce, aby vás mohli přesvědčit, abyste koupili nový televizor. Další zobrazení po 3D, 4K a zakřivených displejích: Kvantové tečky! Zobrazení s kvantovými tečkami nejsou novou technologií, ale přicházejí do televize a uvidíte, že je brzy zveřejní.

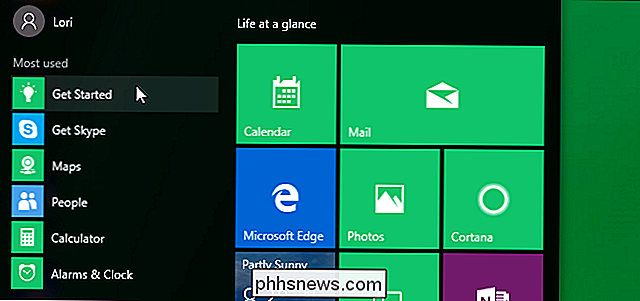

Jak odebrat položky z nejpoužívanějšího seznamu v nabídce Windows 10 Start

Systém Windows 10 se spustí na 29. července. Nabídka Start se stává návrat, i když není to, z čeho jsme zvyklí z Windows 7. Je to trochu hybridní z nabídky Start systému Windows 7 a Windows 8.1 Start obrazovky a je velmi přizpůsobitelné. Jednou z funkcí v nabídce Start v systému Windows 10 je seznam "Nejčastěji používaný", který umožňuje rychlý přístup k často používaným aplikacím.