Co je to "Spear phishing", a jak to snižuje velké firmy?

Zprávy jsou plné zpráv o "útoku phishingu kopí" používaného proti vládám, velkým korporacím a politických aktivistů. Speech-phishing útoky jsou nyní nejčastějším způsobem, jakým jsou korporační sítě ohroženy, podle mnoha zpráv.

Spear-phishing je novější a nebezpečnější forma phishingu. Namísto toho, aby se šířila široká síť v naději, že vůbec něco uloví, oštěp-phisher vyřizuje pečlivý útok a zaměřuje ho na jednotlivé lidi nebo na určité oddělení.

Phishing vysvětlil

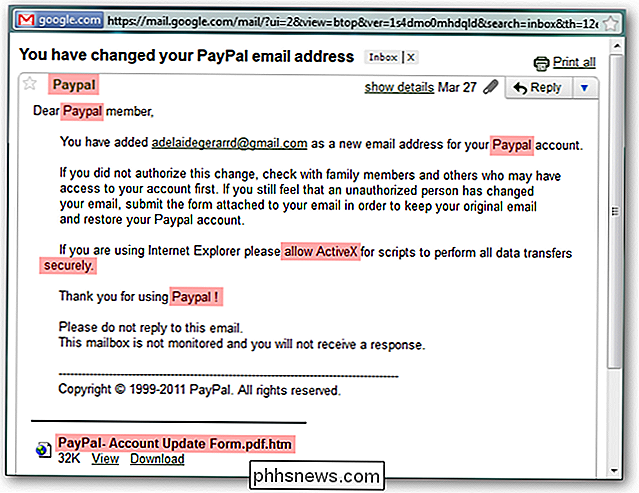

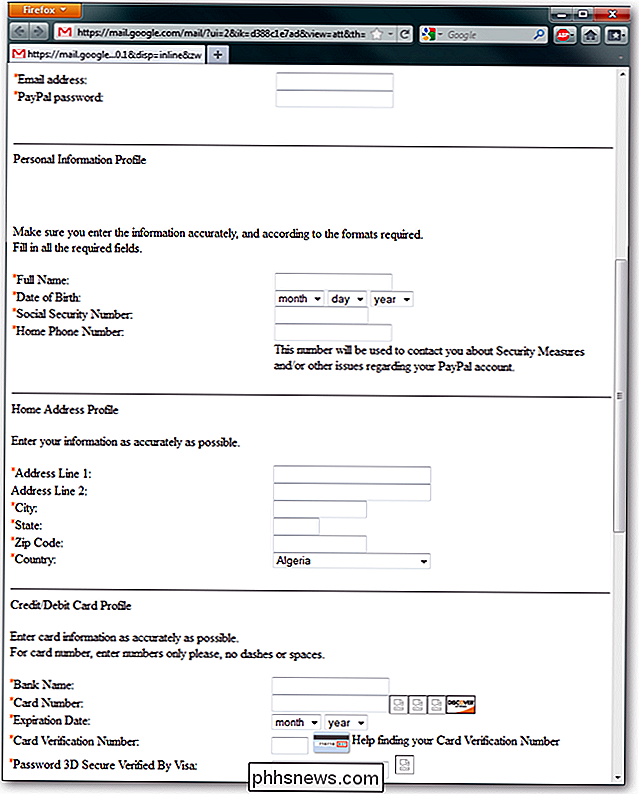

Phishing je praxe vydávání se za někoho důvěryhodného pokusit se o získání vašich informací. Například phisher může poslat emaily spamu, které předstírají, že jsou z Bank of America a požádají vás o kliknutí na odkaz, návštěvu falešné webové stránky Bank of America (phishingové stránky) a zadání bankovních údajů.

Phishing není jen omezený na e-mail, nicméně. Phisher by mohl zaregistrovat chatovací jméno jako Skype Support na Skype a kontaktovat vás prostřednictvím Skype zpráv, říkat, že váš účet byl ohrožen a potřebují vaše heslo nebo číslo kreditní karty k ověření vaší totožnosti. Toto bylo také provedeno v online hře, kde se podvodníci vydávají za správce her a posílají zprávy s žádostí o heslo, které by použili k ukradnutí vašeho účtu. Phishing se může také stát po telefonu. V minulosti jste možná obdrželi telefonní hovory, které tvrdí, že pocházejí od společnosti Microsoft a říkají, že máte virus, který musíte zaplatit za odstranění.

Phishers obecně odnesou velmi širokou síť. E-mail phishingu Bank of America může být zaslán milionům lidí, dokonce i lidem, kteří nemají účty Bank of America. Z tohoto důvodu je phishing často poměrně snadné zjistit. Nemáte-li vztah s Bankou Ameriky a dostanete e-mail, který by prohlásil, že je od nich, mělo by být velmi jasné, že e-mail je podvod. Phishers závisí na tom, že pokud se dostanou do kontaktu s dost lidmi, někdo nakonec padne za svůj podvod. To je stejný důvod, proč stále máme nevyžádané e-maily - někdo z nich musí být pro ně spadat nebo by nebyli ziskové.

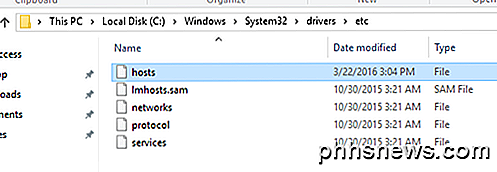

Podívejte se na anatomii phishingové e-mailové zprávy

Jak Spear Phishing Je rozdílný

Pokud je tradiční phishing aktem šíření široké sítě v naději na chycení něčeho, phishing kopí je čin pečlivě zaměřeného na konkrétní osobu nebo organizaci a přizpůsobení útoku osobně.

Zatímco většina phishingových e-mailů nejsou příliš specifické, útok typu phishing na oštěp používá osobní informace, aby podvod vypadal skutečně. Například namísto čtení "Vážený pane, prosím klikněte na tento odkaz pro báječné bohatství a bohatství" e-mail může říct "Ahoj Bob, prosím, přečtěte si tento podnikatelský plán, který jsme připravili na úterní schůzi a dejte nám vědět, co si myslíte." Email může vypadat, že pochází od někoho, koho znáte (případně s falešnou e-mailovou adresou, ale případně s reálnou e-mailovou adresou poté, co byla osoba napadena v případě phishingového útoku), a nikoli někoho, koho neznáte. Žádost je pečlivější a vypadá, že by mohla být legitimní. E-mail může odkazovat na někoho, koho znáte, na nákup, který jste provedli, nebo na jiný osobní údaj.

Útoky na špičkové útoky na špičkové cíle mohou být kombinovány s využitím nulového dne pro maximální poškození. Například, scammer by mohl e-mail jednotlivce na konkrétní firmě říkat "Ahoj Bob, prosím, podívejte se na tuto obchodní zprávu? Jane řekla, že nám dáme nějakou zpětnou vazbu. "S legitimní e-mailovou adresou. Tento odkaz by mohl jít na webovou stránku s vestavěným Java nebo Flashovým obsahem, který využívá nulový den k ohrožení počítače. (Java je obzvláště nebezpečný, jelikož většina lidí má zastaralé a zranitelné zásuvné moduly Java.) Jakmile je počítač napaden, může útočník přistupovat ke své podnikové síti nebo pomocí své e-mailové adresy spustit cílené útoky typu phishing na oštěp proti jiným osobám organizace.

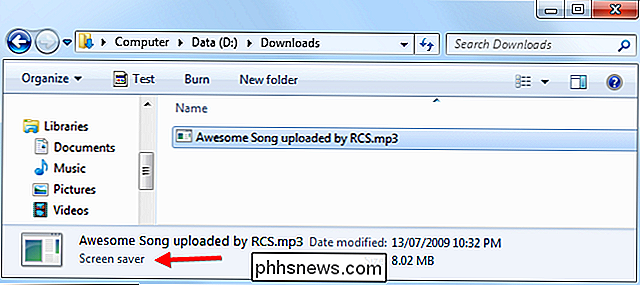

Scammer může také připojit nebezpečný soubor, který je skrytý, aby vypadal jako neškodný soubor. Například e-mail s phishingem o špionáži může mít soubor PDF, který je vlastně připojen k souboru .exe.

Kdo se opravdu musí starat

Útoky proti phishingu jsou používány proti velkým společnostem a vládám, aby měli přístup k jejich interním sítím. Nevíme o každé společnosti nebo vládě, která byla ohrožena úspěšnými útoky proti kopírování. Organizace často nezveřejňují přesný typ útoku, který je ohrozil. Dokonce ani nemají rádi připustit, že jsou v podstatě hacknuty.

Rychlé hledání ukazuje, že organizace včetně Bílého domu, Facebooku, Apple, Ministerstva obrany USA, The New York Times, Wall Street Journal, a Twitteru byly pravděpodobně ohroženy útoky typu phishing. To jsou jen některé z organizací, o kterých víme, že jsou ohroženy - rozsah problému je pravděpodobně mnohem větší.

Pokud útočník opravdu chce kompromitovat cíl s vysokou hodnotou, útok phishingu kopí - možná v kombinaci s nový nulový prodej využívaný na černém trhu - je často velmi účinným způsobem. Otisky phishingu jsou často uváděny jako příčina, kdy dochází k překročení cílů s vysokou hodnotou.

Chráníte se před špionážním útokem

Jako jednotlivec je méně pravděpodobné, že jste cílem tak sofistikovaného útoku než vlády a masivní korporace jsou. Útočníci se však mohou pokoušet o použití protichůdných protichůdných nástrojů proti vloupání, které obsahují osobní informace do phishingových e-mailů. Je důležité si uvědomit, že phishingové útoky jsou stále sofistikovanější.

Pokud jde o phishing, měli byste být opatrní. Udržujte software v aktuálním stavu, abyste byli lépe chráněni proti tomu, že byste byli ohroženi, pokud kliknete na odkazy v e-mailových zprávách. Buďte velmi opatrní při otevírání souborů připojených k e-mailům. Dejte si pozor na neobvyklé požadavky na osobní informace, a to i ty, které se zdají být legitimní. Nepoužívejte opakovaně hesla na různých webových stránkách, pokud se vaše heslo nedostane.

Phishing útoky se často snaží dělat věci, které legitimní podniky nikdy neudělají. Vaše banka vám nikdy nepošle e-mail a požádá o heslo, podnik, z něhož jste si zakoupili zboží, vám nikdy neposílá e-mail a požádá o číslo vaší kreditní karty a nikdy nedostanete okamžitou zprávu od legitimní organizace, která vás požádá o heslo nebo jiné citlivé informace. Neklikněte na odkazy v e-mailech a dejte citlivé osobní údaje, ať už přesvědčíte o phishingovém e-mailu a phishingu.

Podobně jako všechny formy phishingu je phishing špionáže formou útoku sociálního inženýrství, bránit proti. Jediný člověk dělá chybu a útočníci zřídili toehold ve vaší síti.

Image Credit: Florida Fish and Wildlife na Flickru

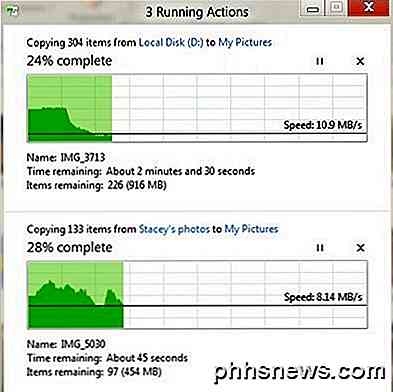

Proč to trvá tak dlouho, než načteme data do cloudu?

Zastavte nás, pokud jste to slyšeli dříve. Chcete nahrávat své věci do Dropboxu, ale to trvá hodiny, dny nebo pokud se snažíte archivovat velké množství dat, dokonce i týdnů. Proč to trvá tak dlouho? Odpověď je poměrně jednoduchá, je to vaše spojení. Byl jste nejprve nadšeni nejprve širokopásmovým připojením.

Jak sledovat vaše Amazonské balíčky pomocí programu Amazon Echo

Pokud chcete rychlý a snadný způsob, jak zjistit, kdy jste objednali vařič rýže, který se nachází na prahu, můžete se nyní zeptat Alexa . Je těžké uvěřit, že Amazon Echo neměla tuto schopnost od začátku, ale v každém případě se společnost nedávno připojila k této funkci a umožnila vám sledovat vaše balíky, aniž by klepnutím na jedno tlačítko nebo klepnutím na tlačítko K tomu je několik frází, které můžete říct: "Alexa, kde jsou mé věci?