Co je to šifrování a jak to funguje?

Šifrování má dlouhou historii od doby, kdy starí Řekové a Římané poslali tajné zprávy nahrazením dopisů jen dešifrovatelných tajným klíčem. Připojte se k nám pro rychlou historii a dozvíte se více o tom, jak šifrování funguje.

V dnešním vydání HTG Explains vám poskytneme stručnou historii šifrování, jak funguje, a některé příklady různých typů šifrování že jste také zkontrolovali předchozí vydání, kde jsme vysvětlili, proč tolik geeků nenávidí aplikaci Internet Explorer.

Obrázek xkcd , zjevně

Starší dny šifrování

nástroj nazvaný Scytale, který by rychleji šifroval své zprávy pomocí šifry pro transpozici - jednoduše by zabalili pásek pergamenu kolem válce, zapsali zprávu a poté, co se odvíjení nedalo smysl.

Tato metoda šifrování by mohlo být samozřejmě snadno rozbité, ale je to jeden z prvních příkladů šifrování skutečně používán v reálném světě.

Julius Caesar použil během své doby poněkud podobnou metodu přesunutím každého písmena abecedy doprava nebo zbylých řadou pozic - šifrovacích technik který je znám jako Caesarova šifra. Například pomocí šifry pod příkladem byste napsali "GEEK" jako "JHHN".

Obyčejná: ABCDEFGHIJKLMNOPQRSTUVWXYZ

Šifra: DEFGHIJKLMNOPQRSTUVWXYZABCJelikož pouze zamýšlený příjemce zprávy znal šifru, obtížné pro další osobu dekódovat zprávu, která by se zdála jako bezvýznamná, ale osoba, která měla šifru, by ji mohla snadno dekódovat a číst.

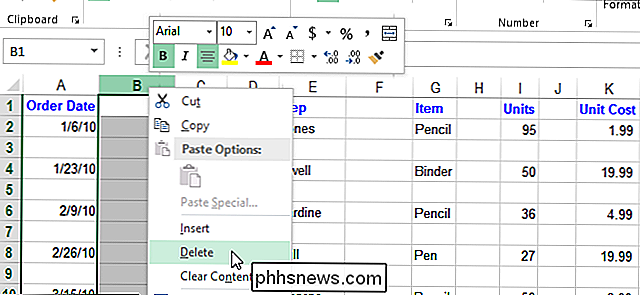

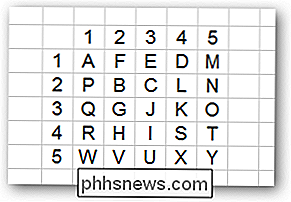

Další jednoduché šifrovací šifry jako Polybius čtverce používaly polyalfabetickou šifru, odpovídající číselné pozice přes horní a boční stranu, abyste zjistili, kde je pozice písmena.

Použitím tabulky, jako je výše uvedené, byste napsat písmeno "G" jako "23" nebo "GEEK" 31 43 ".

Enigma Machine

Během druhé světové války používali Němci stroj Enigma k předávání šifrovaných přenosů tam a zpět, což trvalo několik let, než Poláci dokázali vyřešit zprávy a dát řešení Spojenecké síly, které byly instrumány

Historie moderního šifrování

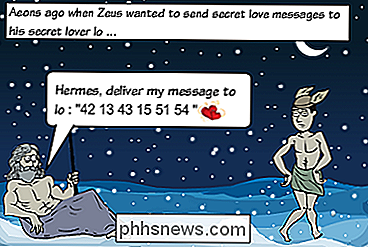

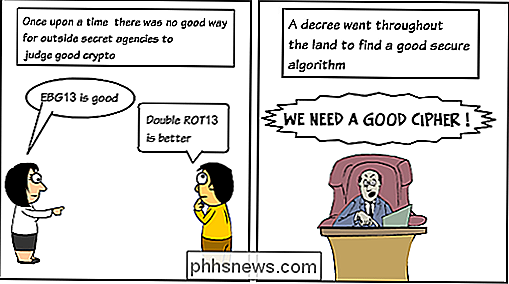

Předpokládejme, že moderní šifrovací techniky mohou být nesmírně nudné téma, takže místo toho, abychom je vysvětlili slovy, sestavili jsme komiks, který hovoří o historie šifrování, inspirovaná příručkou Jeffa Mosera pro AES. Poznámka: jasně nemůžeme sdělit vše o historii šifrování v kresleném seriálu.

V té době lidé nemají dobrou šifrovací metodu

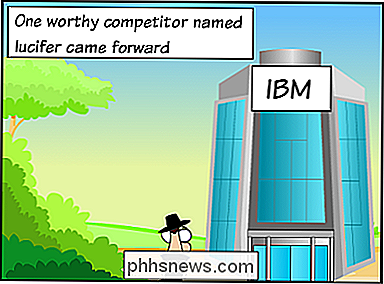

Lucifer byl jméno, které bylo dáno několika raným civilním blokům, které vyvinul Horst Feistel a jeho kolegové v IBM.

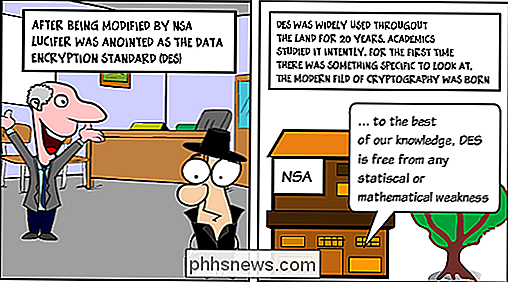

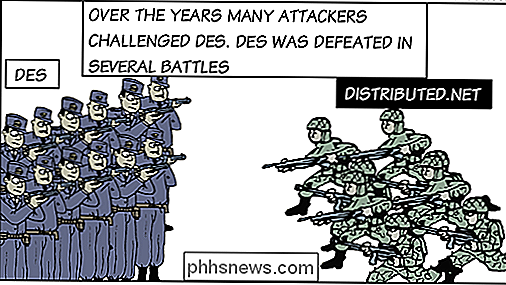

Datový šifrovací standard (DES) je bloková šifra sdílené tajné šifrování), který byl v roce 1976 vyhlášen Národním úřadem pro normalizaci jako oficiální federální standard pro zpracování informací (FIPS) pro Spojené státy a který se následně rozšířil v mezinárodním měřítku. poměrně pomalé fungování DES v softwarově motivovaných výzkumných pracovnících k navržení různých alternativních blokových šifrovacích návrhů, které se začaly objevovat koncem osmdesátých a počátku devadesátých let: příklady zahrnují RC5, Blowfish, IDEA, NewDES, SAFER, CAST5 a FEAL

Rijndaelův šifrovací algoritmus byl přijat americkou vládou jako standardní šifrování symetrických klíčů nebo Advanced Encryption Standard (AES). AES oznámila Národní institut standardů a technologií (NIST) jako US FIPS PUB 197 (FIPS 197) dne 26. listopadu 2001 po pětiletém standardizačním procesu, v němž bylo prezentováno a vyhodnoceno patnáct soutěžících návrhů před výběrem Rijndaela jako nejvhodnějšího vhodný šifrovací algoritmus

Výkon algoritmu šifrování

Existuje mnoho šifrovacích algoritmů a všechny jsou vhodné pro různé účely - dvě hlavní vlastnosti, které identifikují a odlišují jeden šifrovací algoritmus od druhého, jsou jeho schopnost zabezpečit chráněné data před útoky a jeho rychlost a účinnost.

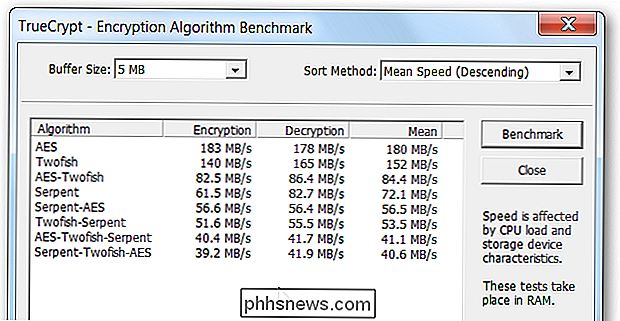

Jako dobrý příklad rychlého rozdílu mezi různými typy šifrování můžete použít nástroj benchmarking zabudovaný do průvodce TrueCrypt pro tvorbu svazků - jak vidíte, AES je zdaleka nejrychlejší typ silného šifrování.

Jsou pomalejší a rychlejší metody šifrování a jsou všechny vhodné pro různé účely. Pokud se pokoušíte jednoduše dešifrovat drobné množství dat, můžete si dovolit použít co nejsilnější šifrování, nebo dokonce ji šifrovat dvakrát různými typy šifrování. Pokud budete potřebovat rychlost, pravděpodobně byste chtěli jít s AES.

Více informací o porovnávání různých druhů šifrování najdete v publikaci Washingtonské univerzity v St. Louis, kde se zkoušeli různé rutiny, a vysvětlil to všechno ve velmi podmanivém zápisu.

Typy moderního šifrování

Veškerý fantazijní šifrovací algoritmus, o kterém jsme hovořili dříve, se většinou používají pro dva různé typy šifrování:

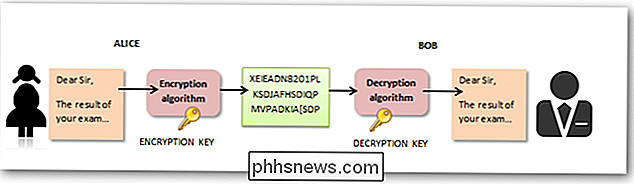

Symmetrické klíčové algoritmy

- používají různé šifrovací klíče pro šifrování a dešifrování Algoritmy asymetrických klíče

- používají různé klíče pro šifrování a dešifrování - toto je obvykle označováno jako kryptografie veřejného klíče Šifrování šifrovacích klíčů

Abychom vysvětlili tento pojem, použijeme metaforu poštovních služeb popsanou ve Wikipedii, abychom pochopili, jak algoritmy symetrických klíčů fungují.

Alice dává její tajnou zprávu do krabice a zamyká krabici pomocí visacího zámku, ke kterému má klíč . Poté posílá krabičce Bobovi běžnou poštou. Když Bob obdrží krabici, použije stejnou kopii Aliceho klíče (který předtím nějak získal, možná schůzkou tváří v tvář), aby otevřel krabici a přečetl zprávu. Bob může pak použít stejný visací zámek pro zaslání své tajné odpovědi.

Algoritmy symetrických klíčů lze rozdělit na proudové šifry a šifry šifrovacích šifrovacích jednotek šifrují bity zprávy jednou za sebou a blokové šifry zaberou řadu bitů, často v bloku 64 bitů najednou a zašifrovat je jako jednotku. Existuje mnoho různých algoritmů, z nichž si můžete vybrat - více populárních a dobře respektovaných symetrických algoritmů zahrnují Twofish, Serpent, AES (Rijndael), Blowfish, CAST5, RC4, TDES a IDEA.

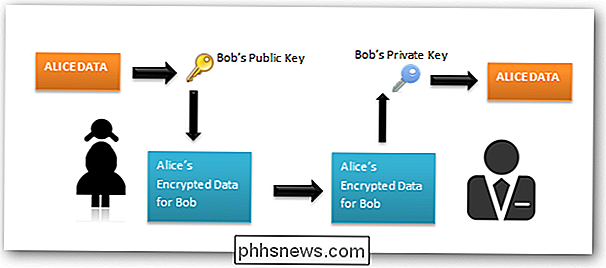

Asymetrické šifrování

asymetrický systém klíčů, Bob a Alice mají samostatné visací zámky namísto jediného visacího zámku s více klíči od symetrického příkladu.

Poznámka: toto je samozřejmě velmi zjednodušený příklad toho, jak skutečně funguje, což je mnohem více komplikovaně, ale dostaneš obecný nápad. Alica poprvé požádá Boba, aby jí poslal svůj otevřený visací zámek pravidelnou poštou a držel klíč k sobě. Když ji Alice obdrží, použije ji k zablokování krabice, která obsahuje její zprávu, a pošle uzamčenou krabičku Bobovi. Bob pak může odemknout krabici svým klíčem a číst zprávu od Alice. Chcete-li odpovědět, musí Bob také získat Alice je otevřený visací zámek, aby uzamknout krabici, než ji poslat zpátky k ní.

Kritická výhoda v systému asymetrického klíče je v tom, že Bob a Alice nikdy nepotřebují posílat kopii svých klíčů navzájem. To brání tomu, aby třetí osoba (možná v příkladě poškozený poštovní pracovník) zkopírovala klíč, zatímco je v tranzitu, a umožnila tak třetí straně, aby špehovala všechny budoucí zprávy zaslané mezi Alice a Bob. Kromě toho, kdyby Bob byl neopatrný a dovolil někomu jinému, aby kopíroval

jeho klíč , Alicinovy vzkazy pro Boba by byly ohroženy, ale Aliceho vzkazy ostatním lidem zůstanou tajné, jelikož ostatní lidé poskytnou různé visací zámky Alice použije. Asymetrické šifrování používá různé šifrování pro šifrování a dešifrování. Příjemce zprávy vytvoří soukromý klíč a veřejný klíč. Veřejný klíč je distribuován mezi odesílatele zprávy a pomocí šifrování zprávy používá veřejný klíč. Příjemce využívá svůj soukromý klíč pro šifrované zprávy, které byly zašifrovány pomocí veřejného klíče příjemce.

Existuje jedna velká výhoda pro šifrování tímto způsobem v porovnání se symetrickým šifrováním. Nikdy nepotřebujeme posílat tajemství (jako je náš šifrovací klíč nebo heslo) přes nejistý kanál. Váš veřejný klíč jde do světa - to není tajné a nemusí to být. Váš soukromý klíč může zůstat pohodlný a útulný na vašem osobním počítači, kde jste ho vygenerovali - nikde nikde jinde, ani číst útočníky

Jak šifrování zajišťuje komunikaci na webu

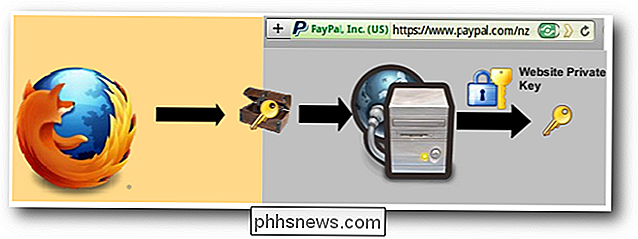

Protokol SSL (Secure Sockets Layer) již mnoho let zabezpečuje webové transakce pomocí šifrování mezi webovým prohlížečem a webovým serverem a chrání vás před každým, kdo by mohl v síti snoopovat uprostřed.

Samotný SSL je koncepčně velmi jednoduchý. Začíná to, když prohlížeč požaduje zabezpečenou stránku (obvykle //)

Webový server odešle svůj veřejný klíč svým certifikátem.

Prohlížeč zkontroluje, zda byl certifikát vydán důvěryhodnou stranou (obvykle důvěryhodným kořenem CA), že certifikát je stále platný a že certifikát souvisí s kontaktovaným webem.

Prohlížeč pak používá veřejný klíč pro šifrování náhodného symetrického šifrovacího klíče a odešle jej na server se šifrovanou adresou URL požadovanou jako stejně jako jiné šifrované http data

Webový server dešifruje symetrický šifrovací klíč pomocí svého soukromého klíče a používá k dešifrování jeho URL a http dat pomocí symetrického klíče prohlížeče

Webový server odešle požadovaný html dokument a http data zašifrovaná pomocí symetrického klíče prohlížeče. Prohlížeč dešifruje http datový a html dokument pomocí symetrického klíče a zobrazuje informace.

A nyní můžete bezpečně zakoupit položku eBay, kterou jste skutečně nepotřebovali

Naučil jste se něco?

Pokud jste dělali jsme to tak daleko, jsme na konci naší dlouhé cesty k porozumění šifrování a trochu jak to funguje - počínaje počátkem šifrování s Řekem a Římany, vzestupem Lucifera a konečně jak SSL používá asymetrické a symetrické šifrování, které vám pomohou koupit tento načechraný růžový zajíček na eBay.

Jsme velcí fanoušci šifrování zde na How-To Geek a my jsme pokryli mnoho různých způsobů, jako například:

Začínáme s aplikací TrueCrypt (zabezpečení vašich dat)

- Přidání automatického šifrování webových stránek do Firefoxu

- BitLocker Go Encryptuje přenosné flash disky v systému Windows 7

- Zabezpečení vašeho PC pomocí šifrování pevného disku

- Přidat Možnosti šifrování / dešifrování na systém Windows 7 / Vista Klepněte pravým tlačítkem myši na nabídku

- Začínáme se systémem TrueCrypt Drive Encryp na systému Mac OS X

- Samozřejmě šifrování je příliš komplikované téma, které opravdu vysvětluje vše. Chyběli nám něco důležitého? V komentářích si můžete položit nějaké znalosti o vašich kolegů.

Jak povolit TRIM pro disky SSD jiných výrobců na operačním systému Mac OS X

Systémy Mac umožňují povolit pouze jednotku TRIM pro jednotku SSD dodávanou společností Apple. Pokud upgradujete systém Mac s náhradním diskem SSD, systém Mac s ním nebude používat protokol TRIM. To snižuje výkon disku. Díky systému Mac OS X 10.10.4 je nyní možné povolit TRIM na libovolném SSD v počítači Mac s jednoduchým příkazem.

Proč existují dva soubory desktop.ini na počítačích se systémem Windows?

Pokud jste někdy měli skryté systémové soubory nastavené k zobrazení v systému Windows, pravděpodobně jste si všimli, souborů desktop.ini na ploše. Proč jsou dva z nich? Dnešní příspěvek SuperUser Q & A má odpovědi na otázku zmateného čtenáře. Současná otázka a odpověď se k nám dostala s laskavým svolením SuperUseru - subdivize Stack Exchange, komunitní skupiny skupinových a Q & A webových stránek Otázka Čtenář SuperUser Reza Mamun chce vědět, proč jsou na jeho pracovní ploše Windows dvě identicky pojmenované soubory desktop.