Jak se přihlásit k pracovní ploše systému Linux pomocí aplikace Google Authenticator

Pro další zabezpečení můžete požadovat časový autentizační token a heslo pro přihlášení k počítači Linux. Toto řešení používá službu Google Authenticator a další aplikace TOTP

Tento proces byl proveden na Ubuntu 14.04 se standardními přihlašovacími manažery Unity desktop a LightDM, ale principy jsou stejné ve většině distribucí Linuxu a desktopů.

jak vyžadovat službu Google Authenticator pro vzdálený přístup prostřednictvím SSH a tento proces je podobný. To nevyžaduje aplikaci Google Authenticator, ale pracuje s libovolnou kompatibilní aplikací, která implementuje schéma ověřování TOTP, včetně služby Authentication.

Nainstalujte PAM

SOUVISEJÍCÍ:

Jak zabezpečit SSH pomocí dvou autentizátorů Google Authenticator -Factor Authentication

Stejně jako při nastavení pro SSH přístup, musíme nejdříve nainstalovat příslušný software PAM ("pluggable-authentication module"). PAM je systém, který nám umožňuje připojit různé typy ověřovacích metod do systému Linux a požadovat je.

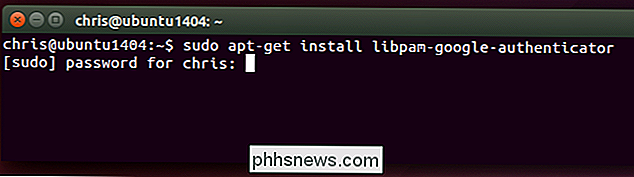

Na Ubuntu se pomocí následujícího příkazu nainstaluje PAM aplikace Google Authenticator. Otevřete okno Terminál, zadejte následující příkaz, stiskněte klávesu Enter a vložte své heslo. Systém stáhne PAM z repozitářů softwaru distribuce systému Linux a nainstaluje:

sudo apt-get instalovat libpam-google-authenticator

Další distribuce Linuxu by měly mít tento balíček k dispozici pro snadnou instalaci - distribuce softwarových úložišť a provést vyhledávání. V nejhorším scénáři najdete zdrojový kód modulu PAM na GitHub a sami jej kompilujte.

Jak jsme již uvedli, toto řešení nezávisí na "telefonování domů" na serverech společnosti Google. Implementuje standardní algoritmus TOTP a může být použit i v případě, že počítač nemá přístup k Internetu.

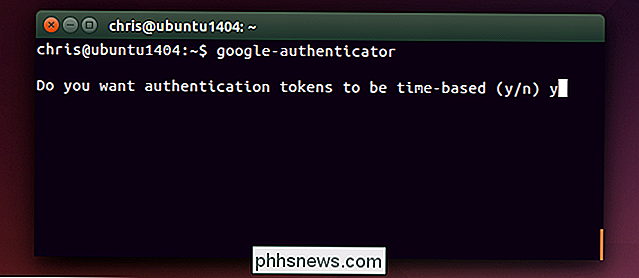

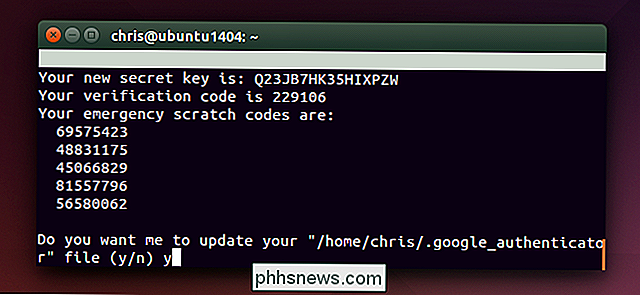

Vytvořte si ověřovací klíče Nyní budete muset vytvořit tajný ověřovací klíč a zadat jej do aplikace Google Authenticator (nebo podobnou) aplikaci v telefonu. Nejprve se přihlaste jako svůj uživatelský účet do systému Linux. Otevřete okno terminálu a spusťte příkaz google-authenticator . Zadejte y

a postupujte podle pokynů zde. Tím vytvoříte speciální soubor v adresáři aktuálního uživatelského účtu s informacemi o aplikaci Google Authenticator.

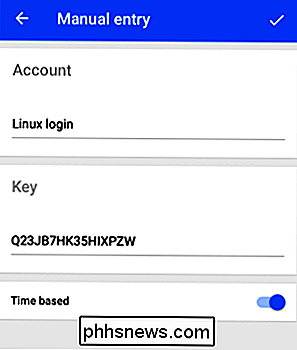

Procházíte také procesem získání tohoto dvojfaktorového ověřovacího kódu do aplikace Google Authenticator nebo podobné aplikace TOTP na smartphonu. Váš systém může vygenerovat kód QR, který můžete skenovat, nebo ho můžete zadat ručně.

Ujistěte se, že jste zapsali své nouzové kódy, které můžete použít k přihlášení, pokud ztratíte telefon. prostřednictvím tohoto procesu pro každý uživatelský účet, který používá váš počítač. Pokud jste například jedinou osobou, která používá váš počítač, stačí ji jednou provést na běžném uživatelském účtu. Máte-li někoho jiného, kdo používá váš počítač, budete chtít, aby se přihlásili do svého vlastního účtu a vygenerovali vhodný dvoufaktorový kód pro svůj vlastní účet, aby se mohli přihlásit.

Aktivovat ověřování

Zde je to, kde se věci trochu dicy. Když jsme vysvětlili, jak povolit dvoufaktorové přihlašování SSH, požadovali jsme jej pouze pro přihlašovací údaje SSH. To vám zajistilo, že se můžete stále přihlásit místně, pokud jste ztratili vaši autentizační aplikaci nebo se něco stalo.

Vzhledem k tomu, že povolíme dvoufaktorovou autentizaci pro místní přihlášení, jsou zde potenciální problémy. Pokud se něco pokazí, možná se nebudete moci přihlásit. Vzhledem k této skutečnosti vás budeme moci povolit jen pro grafické přihlašování.

Aktivujte službu Google Authenticator pro grafické přihlašování na Ubuntu

Vždy můžete povolit dvoustupňovou autentizaci pouze pro grafické přihlašování, přeskočení požadavku při přihlašování z textového příkazu. To znamená, že byste se mohli snadno přepnout na virtuální terminál, přihlásit se tam a vrátit změny tak, aby se Gogole Authenciator nevyžadoval, pokud se setkáte s problémem.

Jistě, otevře se vám otvor ve vašem autentizačním systému, ale útočník s fyzickým přístupem k vašemu systému ji může stejně využít. Proto je dvoufaktorová autentizace zvlášť efektivní pro vzdálené přihlášení přes SSH.

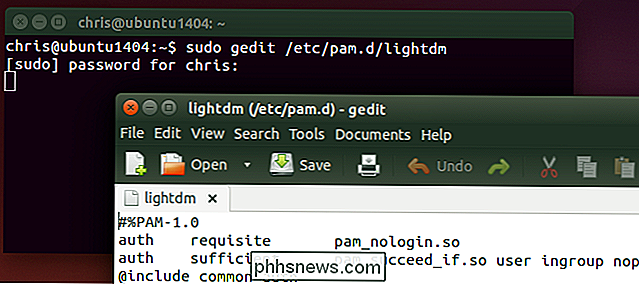

Zde je postup pro Ubuntu, který používá správce přihlášení LightDM. Otevřete soubor LightDM pro editaci pomocí příkazu, jako je následující:

sudo gedit /etc/pam.d/lightdm

( Pamatujte si, že tyto konkrétní kroky budou fungovat pouze tehdy, pokud vaše distribuce Linux a pracovní plocha použije správce přihlášení LightDM. )

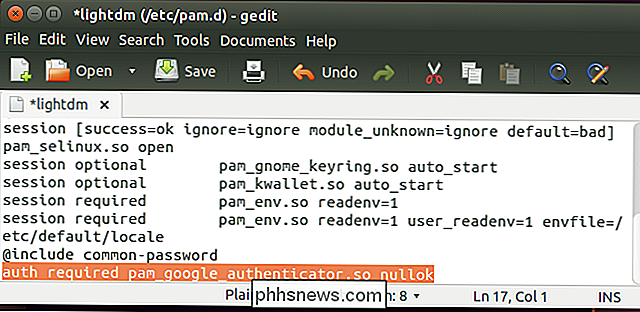

Přidejte následující řádek na konec souboru a uložte jej:

auth required pam_google_authenticator.so nullok

Bit "nullok" na konci informuje systém, aby uživatel přihlásil rovnoměrně pokud nemají spustit příkaz google-authenticator a nastavit dvoufaktorovou autentizaci. Pokud je nastaví, budou muset zadat časový kód - jinak to nebudou. Odebrat účet "nullok" a uživatelské účty, které si nenastavili kód Google Authenticator, se nebudou moci graficky přihlásit.

Při příštím přihlášení uživatele se zobrazí výzva k zadání hesla a poté se zobrazí výzva k zadání aktuálního ověřovacího kódu zobrazovaného v telefonu. Pokud nezadáte ověřovací kód, nebude se k nim přihlašovat.

Proces by měl být poměrně podobný pro jiné linuxové distribuce a desktopy, protože většina běžných manažerů relací Linuxu používá PAM. Pravděpodobně budete muset upravit jiný soubor s podobným způsobem, jako aktivovat příslušný modul PAM.

Použijete-li šifrování domovského adresáře

Starší verze Ubuntu nabízejí snadnou možnost "šifrování domovské složky", která zašifruje celý váš domovský adresář, dokud nezadáte své heslo. Konkrétně to používá ecryptfs. Protože však software PAM závisí na souboru Google Authenticator uloženém ve vašem domovském adresáři ve výchozím nastavení, šifrování zasahuje do PAM, který si přečte soubor, dokud se nezjistí, že je k dispozici v nezašifrované podobě systému, než se přihlásíte. Další informace naleznete v souboru README informace o vyloučení tohoto problému v případě, že stále používáte šifrované volby domovského adresáře.

Moderní verze Ubuntu nabízejí místo toho šifrování celého disku, které bude fungovat s výše uvedenými možnostmi. Nemusíte dělat nic zvláštního

Help, It Broke!

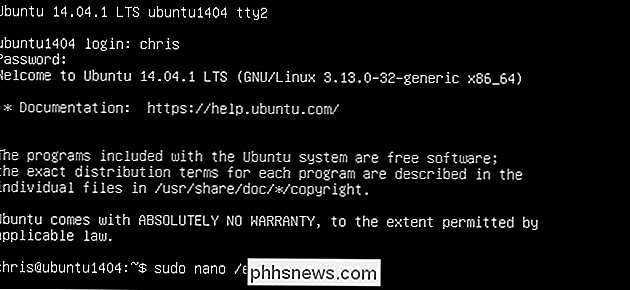

Protože jsme to povolili pouze pro grafické přihlašování, mělo by být snadno zakázáno, pokud způsobuje problém. Stiskněte klávesovou kombinaci, jako jsou klávesy Ctrl + Alt + F2, k přístupu k virtuálnímu terminálu a přihlášení k němu s vaším uživatelským jménem a heslem. Potom můžete použít příkaz sudo nano /etc/pam.d/lightdm pro otevření souboru pro editaci v terminálovém textovém editoru. Použijte náš průvodce Nano k odstranění řádku a uložení souboru a budete se moci znovu přihlásit znovu.

Můžete také vynutit, aby byl Google Authenticator požadován pro jiné typy přihlašovacích údajů - případně i pro všechna přihlašovací údaje systému - přidáním řádku "auth required pam_google_authenticator.so" do ostatních konfiguračních souborů PAM. Buďte opatrní, pokud to uděláte. A nezapomeňte, můžete přidat "nullok", takže uživatelé, kteří neprošli procesem instalace, se mohou stále přihlásit.

Další dokumentaci k použití a nastavení tohoto modulu PAM lze nalézt v souboru README softwaru na GitHub.

Co je to 802.11ac a potřebuji to?

Pokud jste byli nedávno na místním Best Buy, možná jste si všimli, že je zcela nová třída bezdrátových směrovačů trh na prémiovém konci výrobní škály, s nápisem "802.11ac" na bílém písmu na přední straně krabice. Ale co znamená 802.11ac a je skutečně nutné, abyste získali co nejvíce z vašeho každodenního zážitku z prohlížení WiFi?

Jak zjistit, kdo hostí web (Web Hosting Company)

Zde je rychlý malý tip pro každého, kdo hledá jednoduchý způsob, jak zjistit, kdo hostuje konkrétní web . Snažíte se zjistit, kdo hostí webovou stránku, může být nepříjemným úkolem, pokud se pokoušíte procházet běžnými kanály vyhledáním databáze WHOIS apod. Spousta času získáte pouze společnost nebo osobu, která zaregistrovala doménu jméno, ale nikoli skutečná hostingová společnost.Kdo je to hosting? je velmi jednoduchá w