OTT vysvětluje - Jaký je rozdíl mezi virem, trojským koníkem, červem a rootkit?

Docela všichni slyšeli o termínech spyware, malware, virus, trojský kůň, počítačový červ, rootkit atd., Ale opravdu znáte rozdíl mezi každým z nich? Snažil jsem se někomu vysvětlit rozdíl a trochu jsem se zmátl sám. Při tolika typech hrozeb je těžké sledovat všechny podmínky.

V tomto článku projdu některé z hlavních, které slyšíme po celou dobu a řekneme vám rozdíly. Předtím, než začneme, zřejmě nejdříve vynecháme dvě další podmínky: spyware a malware. Jaký je rozdíl mezi spywarem a malwarem?

Spyware v jeho původním významu v podstatě znamenal program, který byl nainstalován do systému buď bez vašeho svolení, nebo tajně sdružený s legitímným programem, který shromažďoval osobní informace o vás a poté jej odeslal na vzdálený počítač. Nicméně, spyware nakonec šel přesahovat jen monitorování počítače a termín malware začal být používán zaměnitelně.

Malware je v podstatě jakýkoli typ škodlivého softwaru, který má poškodit počítač, shromažďovat informace, získat přístup k citlivým údajům atd. Malware obsahuje viry, trojské koně, kořenové soupravy, červy, keyloggery, spyware, adware a téměř vše ostatní si myslí. Nyní mluvíme o rozdílu mezi virem, trojanem, červem a rootkitem.

Viry

Přestože viry vypadají jako většina malware, kterou najdeme v těchto dnech, ve skutečnosti to není. Nejběžnější typy malwaru jsou trojské koně a červy. Toto prohlášení je založeno na seznamu nejzávažnějších malwarových hrozeb zveřejněných společností Microsoft:

http://www.microsoft.com/security/portal/threat/views.aspx

Takže co je virus? Je to v podstatě program, který se může rozšiřovat (replikovat) z jednoho počítače na druhý. Totéž platí pro červ, ale rozdíl je takový, že virus se obvykle musí vstříknout do spustitelného souboru, aby mohl běžet. Když je spuštěný spustitelný soubor spuštěn, může se rozšířit na jiné spustitelné soubory. Aby se virus rozšířil, obvykle vyžaduje nějaký zásah uživatele.

Pokud jste někdy stažili přílohu z vašeho e-mailu a nakonec jste nakažili váš systém, byl by to považován za virus, protože vyžaduje, aby uživatel skutečně otevřel soubor. Existuje spousta způsobů, jak se viry chytře vkládají do spustitelných souborů. Jeden typ viru, nazývaný virus v dutině, se může vložit do použitých částí spustitelného souboru, čímž nedojde k poškození souboru ani ke zvýšení velikosti souboru.

Nejčastějším typem viru v současnosti je makrový virus. Jedná se o smutné viry, které injektují produkty společnosti Microsoft, jako jsou aplikace Word, Excel, PowerPoint, Outlook atd. Vzhledem k tomu, že Office je tak populární a je i na Macu, je to samozřejmě nejchytřejší způsob šíření viru, pokud to chcete.

Trojský kůň

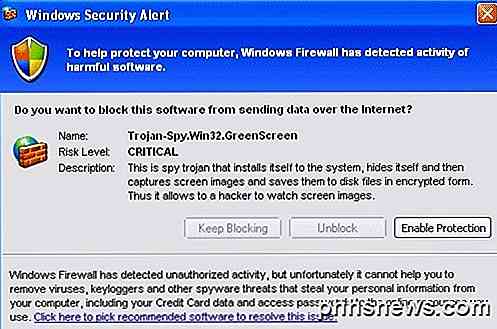

Trojský kůň je malwarový program, který se nepokouší replikovat sám, ale místo toho se instaluje do systému uživatelů tím, že předstírá, že je legitimním softwarovým programem. Jméno samozřejmě pochází z řecké mytologie, protože software se prezentuje jako neškodný, a proto se snaží uživatelé instalovat na svůj počítač.

Jakmile je na počítači uživatele nainstalován trojský kůň, nepokouší se ho vložit do souboru jako virus, ale místo toho dovolí hackerovi vzdáleně ovládat počítač. Jedním z nejběžnějších použití počítače infikovaného trojským koněm je to, že je součástí botnetu. Botnet je v podstatě spousta strojů připojených přes internet, které pak mohou být použity k odesílání nevyžádané pošty nebo k provádění určitých úkolů, jako jsou útoky typu "Denial of service"

Když jsem byl v roce 1998 na vysoké škole, v té době byl jeden šílený populární trojský kůň Netbus. V našich kolejích jsme je instalovali na počítačových počítačích a hráli jsme na sobě nejrůznější žertíky. Bohužel, většina trójských koní narazí na počítače, ukradne finanční údaje, přihlásí se stisknutými klávesami, sledují obrazovku s vašimi svoleními a mnohem více zákeřných věcí.

Počítačový červ

Počítačový červ je stejně jako virus, s výjimkou, že se může samo-replikovat. Nejen, že se může replikovat na své vlastní, aniž by potřeboval hostitelský soubor, který by se sám mohl vložit, ale také obvykle používá síť k šíření. To znamená, že červ může vážně poškodit síť jako celek, zatímco virus se obvykle zaměřuje na soubory, které jsou infikovány.

Všechny červy přicházejí s nebo bez užitečného zatížení. Bez užitečného zatížení se červ jen opakuje v síti a nakonec zpomalí síť kvůli nárůstu provozu způsobenému červem. Červ s užitečným zatížením se bude replikovat a pokusit se vykonat nějakou jinou úlohu, jako je smazání souborů, odesílání e-mailů nebo instalace backdoor. Backdoor je jen způsob, jak obejít ověřování a získat vzdálený přístup k počítači.

Worms se rozšířily především kvůli bezpečnostním chybám v operačním systému. Proto je důležité nainstalovat nejnovější aktualizace zabezpečení pro váš operační systém.

Rootkit

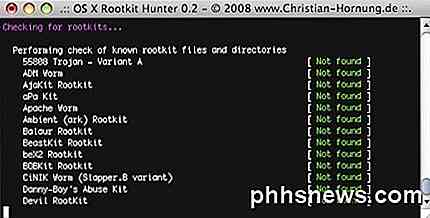

Rootkit je malware, který je extrémně těžko rozpoznatelný a který se aktivně pokouší skrýt se od uživatele, operačního systému a jakýchkoli antivirových / antivirových programů. Software lze nainstalovat libovolným počtem způsobů, včetně využívání chyby zabezpečení v systému OS nebo získáním přístupu správce k počítači.

Po nainstalování programu a za předpokladu, že má oprávnění s plným administrátorem, pak se program bude schovávat a upravovat aktuálně nainstalovaný operační systém a software, aby nedošlo k odhalení v budoucnu. Rootkity jsou to, co slyšíte, že vypnete váš antivirový program nebo nainstalujete do jádra operačního systému. Jedinou možností je někdy přeinstalovat celý operační systém.

Rootkity mohou také přicházet s užitečným zatížením, čímž skrývají jiné programy, jako jsou viry a klíčové protokoly. Chcete-li se zbavit kořenové sady bez přeinstalace operačního systému, musíte nejprve spustit operační systém na alternativní operační systém a pak se pokusit vyčistit rootkit nebo alespoň zkopírovat kritická data.

Doufejme, že tento krátký přehled vám dává lepší představu o tom, co znamená různá terminologie a jak se vzájemně vztahují. Pokud máte něco dodat, že mi chybělo, neváhejte a vložte jej do komentářů. Užívat si!

Co potřebujete vědět předtím, než létáte drone (aby jste zůstali mimo problém)

Dronové jsou úžasné zábavy. Mohou vyvést vnitřní dítě dokonce i v nejoblíbenějším jedince, ale také mohou přivést lidi do spousty problémů. Zde je několik věcí, které by měl každý nový drone vědět před tím, než přijde do nebe. Tradiční modely R / C modelů jsou časově testované hobby, které vyžadují trpělivost a oddanost.

Jak vložit text bez extra formátování

Většinu času přicházíme k velkým snahám zachovat formátování v našem textu a ujistit se, že to vypadá právě tak, jak to chceme. Co když často vkládáte text a chcete v tomto procesu odstranit formátování? Čtěte dále, protože pomáháme čtenáři vylepšit svůj pracovní postup, aby byl rychlejší a efektivnější.