Společnosti PC se začínají chovat s ochranou

Nic není zcela bezpečné a nikdy nebudeme odstraňovat každou zranitelnost. Ale neměli bychom vidět tolik chyb, jakých jsme viděli od společnosti HP, Apple, Intel a Microsoft v roce 2017.

Prosím, výrobci počítačů: Vydržte čas na nudné práce, abychom zajistili bezpečnost našich počítačů. Potřebujeme bezpečnost více, než potřebujeme nové lesklé funkce.

Apple opustil Gaping Hole v MacOS a udělal špatnou práci Patching It

Kdyby to byl nějaký jiný rok, lidé by drželi Macy Apple jako alternativu k PC chaosu. Ale to je rok 2017, a Apple měl nejvíce amatérskou, chytrou chybu všechno - tak pojďme tam.

SOUVISEJÍCÍ: Obrovská macOS chyba umožňuje kořenové přihlášení bez hesla. Tady je Fix

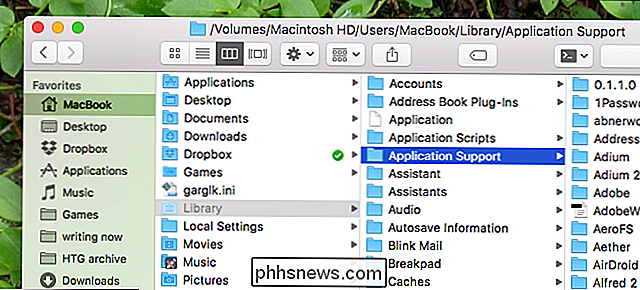

nejnovější verze MacOS společnosti Apple, známá pod označením "High Sierra", která má zaostřený bezpečnostní otvor, který dovoluje útočníkům rychle se přihlásit jako root a získat plný přístup k vašemu PC - jen tím, že se pokusí se několikrát přihlásit bez hesla. To se může stát vzdáleně prostřednictvím sdílení obrazovky a dokonce by mohlo obejít šifrování FileVault, které slouží k zabezpečení vašich souborů.

Ještě horší je, že opravy, které Apple vyrval, to opravu nutně neřešili. Pokud jste poté nainstalovali další aktualizaci (předtím, než byl nalezen bezpečnostní otvor), znovu otevřela díru - náplast Apple nebylo zahrnuto do žádné jiné aktualizace systému OS. Nejenže se jednalo o špatnou chybu v High Sierra, ale Appleova reakce - a to docela rychlá - byla nepořádek.

Je to neuvěřitelně špatná chyba od společnosti Apple. Pokud by měl Microsoft takový problém v systému Windows, vedoucí pracovníci společnosti Apple by v nadcházejících letech mohli v konceptu Windows v prezentacích počítat s kontaminacemi.

Apple už dlouho přechází na bezpečnostní pověst Maců, i když počítače Mac jsou stále méně bezpečné Windows PC v některých základních směrech. Například Macy stále nemají UEFI Secure Boot, aby zabránili útočníkům v manipulaci s bootovacími procesy, protože počítače Windows mají již od Windows 8. Zabezpečení zanedbání nebude pro Apple už létat a musí je krotit

Předinstalovaný software společnosti HP je absolutní neporiadku

SOUVISEJÍCÍ: Jak zkontrolovat, zda má váš notebook HP Conexant Keylogger

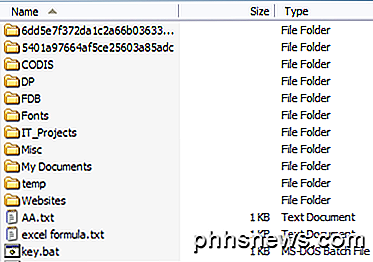

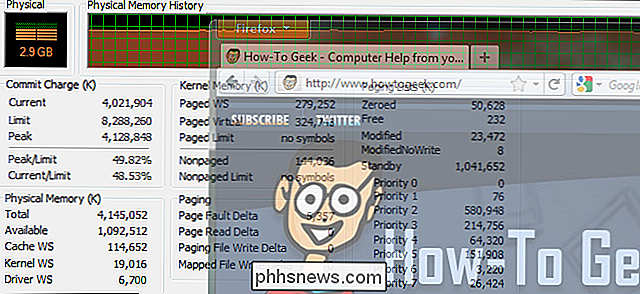

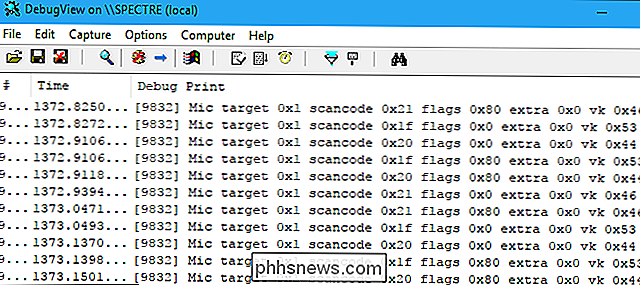

HP, neměl dobrý rok. Jejich nejhorší problém, který jsem osobně zažil v notebooku, byl keylogger Conexant. Mnoho notebooků HP bylo dodáno s ovladačem zvuku, který zaznamenal všechna stisknutí klávesy do souboru MicTray.log v počítači, který mohl někdo zobrazit (nebo ukrást). Je naprosto bláznivé, že společnost HP nebude chybět tento kód pro ladění dříve, než bude dodán na počítačích. Nebylo to ani skryté - aktivně vytvářelo soubor keyloggeru!

V počítačích HP byly také jiné, méně závažné problémy. Kontrola softwaru HP TouchPoint Manager nebyla spyware, jak tvrdila řada médií, ale společnost HP nedokázala komunikovat se svými zákazníky o tomto problému a software Touchpoint Manager byl stále zbytečným programem CPU-hogging, který není potřebné pro domácí počítače.

A na začátek to všechno, notebooky HP měly ještě jiný keylogger nainstalovaný ve výchozím nastavení jako součást ovladačů touchpadu Synaptics. Tahle není tak směšná jako Conexant - ve výchozím nastavení je deaktivována a nemůže být povolena bez přístupu administrátora - ale může pomoci útočníkům vyhnout se detekci nástroji antimalware, pokud chtějí keylog notebooku HP. Ještě horší je, že odpověď společnosti HP naznačuje, že ostatní výrobci počítačů mohou mít stejný ovladač se stejným keyloggerem. Takže to může být problém v širším průmyslu PC.

Integrovaný procesor Intel v procesoru je plný otvorů

Intel Management Engine je malý uzavřený zdroj černého boxu, který je součástí všech moderních Chipsety Intel. Všechny počítače mají v některých konfiguracích Intel Management Engine v některých konfiguracích, dokonce i v moderních počítačích Mac.

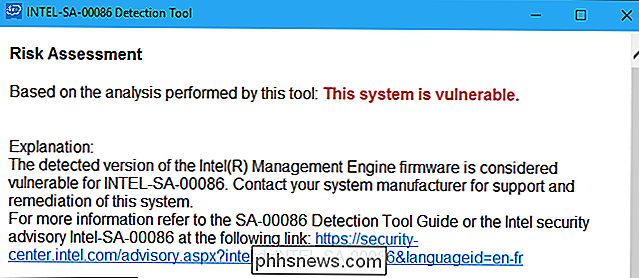

Navzdory zřejmému tlaku společnosti Intel na bezpečnost díky obsažnosti jsme v letošním roce zaznamenali mnoho zranitelných míst zabezpečení v systému Intel Management Engine. Dříve v roce 2017 došlo k chybě zabezpečení, která umožnila přístup ke vzdálené správě bez hesla. Naštěstí se to týkalo pouze počítačů, které byly aktivovány technologií Intel Active Management Technology (AMT), takže by to nemělo vliv na osobní počítače.

Od té doby jsme viděli řadu dalších bezpečnostních otvorů, které je třeba opravovat prakticky v každém počítači. Mnoho postižených počítačů ještě nemělo pro ně k dispozici záplaty.

To je obzvláště špatné, protože společnost Intel odmítá umožnit uživatelům rychle zakázat proces Intel Management Engine s nastavením firmwaru UEFI (BIOS). Máte-li počítač s procesorem Intel ME, který výrobce neaktualizuje, nemáte štěstí a budete mít zranitelný počítač navždy ... tak, až si koupíte nový počítač.

vzdálený administrační software, který může fungovat i když je počítač vypnutý, zavedli šťavnatý cíl pro útočníky, aby mohli kompromitovat. Útoky proti technologii Intel Management budou pracovat na prakticky jakémkoli moderním PC. V roce 2017 jsme viděli první důsledky tohoto problému.

Dokonce i Microsoft potřebuje malý výhled

SOUVISEJÍCÍ: Jak vypnout SMBv1 a chránit počítač Windows z útoku

Bylo by snadné ukázat Microsoft a říkají, že všichni se musí naučit od iniciativy společnosti Microsoft Trustworthy Computing Initiative, která začala v systémech Windows XP.

Ale i Microsoft byl v letošním roce trochu neuspořádaný. Nejedná se pouze o normální bezpečnostní otvory, jako je nepříjemná jamka pro spuštění kódu v programu Windows Defender, ale problémy, které měla společnost Microsoft snadno vidět.

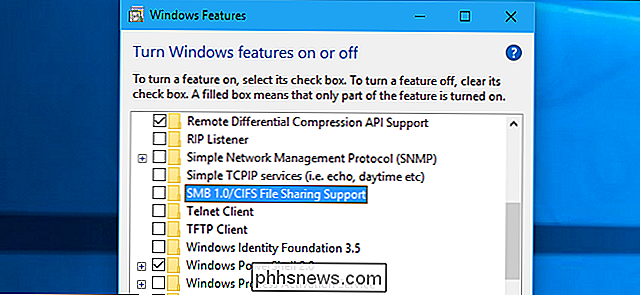

Škodlivé epidemie malware WannaCry a Petya v roce 2017 se šíří pomocí bezpečnostních otvorů starý protokol SMBv1. Všichni věděli, že tento protokol je starý a zranitelný a společnost Microsoft dokonce doporučila jeho zakázání. Ale navzdory všemu tomu bylo stále povoleno ve výchozím nastavení v systému Windows 10 až do aktualizace Fall Creators Update. A to bylo zakázáno, protože masivní útoky tlačily Microsoft, aby konečně řešil problém.

To znamená, že Microsoft se stará tolik o starší kompatibilitu, že otevře uživatelům Windows útoky, než aby proaktivně deaktivoval funkce, které jen málo lidí potřebuje. Společnost Microsoft je ani nemusela odstranit - stačí ji deaktivovat. Organizace by ji mohly snadno znovu povolit pro starší účely a domácí uživatelé by nebyli zranitelní dvěma největším epidemím v roce 2017. Společnost Microsoft potřebuje předvídatelnost k tomu, aby tyto funkce odstranila dříve, než způsobí takové závažné problémy.

Samozřejmě, tyto společnosti nejsou jediné, kdo mají problémy. V roce 2017 se společnost Lenovo konečně usadila s americkou Federální obchodní komisí, když v roce 2015 instalovala software "Superfish" na PC. Společnost Dell také dodala kořenový certifikát, který by umožnil útok "man-in-the-middle" v roce 2015.

To vše se zdá příliš mnoho. Je čas, aby se všichni zúčastnění začali zabývat bezpečností, i kdyby museli odložit některé nové lesklé rysy. Pokud se tak stane, nemusí se jednat o titulky ... ale zabrání ti, co nikdo z nás nechce vidět.

Uznání obrázku: ja-images / Shutterstock.com, PhuShutter / Shutterstock.com

Rychle vytvářet schůzky z úloh s lištěm úkolů aplikace Outlook 2007

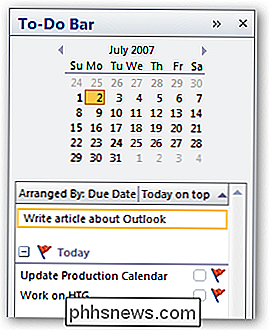

Jako každý geek, trávím mnoho hodin hledáním způsobů, jak ušetřit pár minut z mého dne. Každý ví, že přetahování e-mailů nebo úkolů do ikony kalendáře na levé straně aplikace Outlook otevře novou schůzku ... ale nebude to jednodušší přetáhnout na určitý den? Panel úkolů v aplikaci Outlook 2007 umožňuje abychom udělali jen to, že můžete přetáhnout libovolnou položku do určitého dne v kalendáři, aniž byste museli přepínat zobrazení.

Co je to "Spooler SubSystem App" (spoolsv.exe) a proč běží na mém počítači?

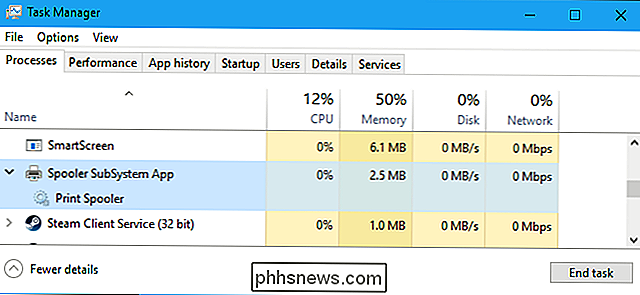

Pokud se chystáte do správce úloh, pravděpodobně uvidíte proces s názvem "Spooler SubSystem App", "Spooler tisku" nebo spoolsv.exe. Tento proces je běžnou součástí systému Windows a zpracovává tisk. Pokud tento proces důsledně využívá velké množství zdrojů procesoru ve vašem systému, existuje problém.