Download.com a další Balíček Superfish-Style HTTPS Breaking Adware

Je strašidelný čas být uživatel Windows. Lenovo sdružuje HTTPS - únos Superfish adware, Comodo je dodáván s ještě horší bezpečnostní dírou zvanou PrivDog a desítky dalších aplikací, jako je LavaSoft, dělají totéž. Je to opravdu špatné, ale pokud chcete, aby vaše šifrované webové relace byly uneseny, stačí se obrátit na CNET Download nebo na libovolnou freewarovou stránku, protože všechny tyto balíčky jsou nyní vázány na HTTPS.

SOUVISEJÍCÍ: Zde je co se stane při instalaci Top 10 Aplikace pro vyhledávání aplikací

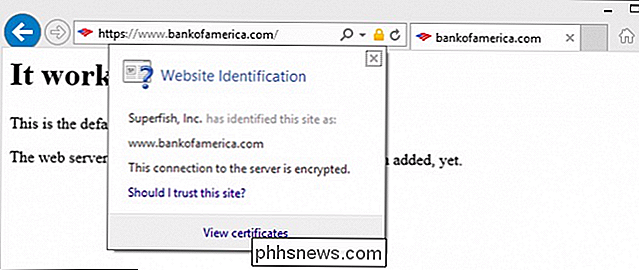

Fiško Superfish začalo, když vědci zaznamenali, že společnost Superfish, která je součástí počítačů Lenovo, instalovala falešný kořenový certifikát do systému Windows, který v podstatě zneužívá všechna procházení protokolem HTTPS, takže certifikáty vždy vypadají platné, i když nejsou Ne, a to dělali tak neistým způsobem, že jakýkoli scénář hackerů v dětech může dosáhnout toho samého.

A pak instalují proxy do vašeho prohlížeče a vynucují vše procházení, aby mohli vkládat reklamy. To je správné, i když se připojujete k vaší bance, zdravotnímu pojištění nebo kdekoli, kde byste měli být v bezpečí. A vy byste to nikdy nevěděli, protože se jim podařilo překonat šifrování systému Windows.

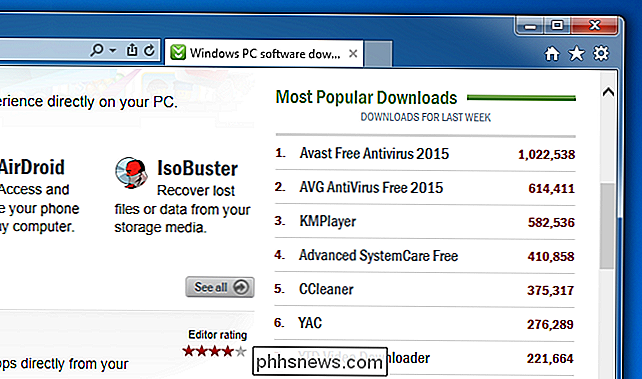

Ale smutné, smutné je fakt, že to nejsou jediní, kteří to dělají - adware jako Wajam, Geniusbox, Content Explorer a jiní dělají totéž věci , instalují vlastní certifikáty a vynucují procházení (včetně šifrovaných relací HTTPS) procházením svého proxy serveru. A můžete se dostat do infekce tímto nesmyslem jen tím, že nainstalujete dvě z deseti nejlepších aplikací na stahování CNET.

V dolní řadě se můžete do ikony zeleného zámku v adresním řádku prohlížeče již důvěřovat. A to je děsivá strašidelná věc.

Jak HTTPS-Hijacking Adware funguje, a proč je to tak špatné? Ummm, budu potřebovat, abyste se vydali a zavřeli tu kartu. Pokud jste udělali obrovskou gigantickou chybu v důvěře ke stažení programu CNET, můžete už být infikováni tímto typem adware.

Dvě z deseti nejlepších souborů na CNET (KMPlayer a YTD ) sdružují dva různé typy útoků HTTPS-adware

a v našem výzkumu jsme zjistili, že většina ostatních webů freeware dělá totéž. Poznámka: instalátoři jsou tak choulostiví a smutní, že jsme "Ujistěte se, kdo je

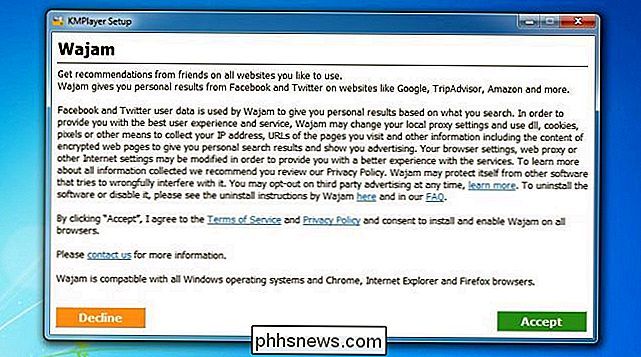

technicky a provádí" sdružování ", ale CNET tyto aplikace propaguje na své domovské stránce, takže je to opravdu otázka sémantiky. Pokud doporučujete, aby lidé stahovali něco, co je špatné, jste stejně provineni. Také jsme zjistili, že mnoho z těchto reklamních firem je tajně stejných lidí, kteří používají různé názvy firem. Na základě stahovaných čísel z prvního desátého seznamu na stránkách CNET Downloads je každý měsíc infikován milion lidí s adware, který je únosy jejich šifrovaných webových návštěv do jejich banky nebo e-mailů nebo cokoliv, co by mělo být zabezpečeno. Pokud jste udělali chybu při instalaci KMPlayeru a vy se můžete podařit ignorovat všechny ostatní crapware, zobrazí se toto okno . A pokud náhodou kliknete na tlačítko Accept (přijmout nesprávný klíč), váš systém bude pwned

Stahování stránek by se mělo hanbovat sami.

Pokud jste skončili se stahováním něčeho z ještě více skrytého zdroje, ve vašem oblíbeném vyhledávači uvidíte celý seznam věcí, které nejsou dobré. A nyní víme, že mnoho z nich se chystá úplně zrušit validaci certifikátu HTTPS, takže je zcela zranitelná.

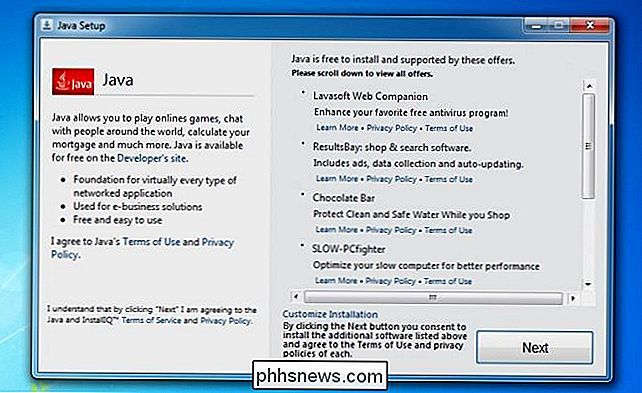

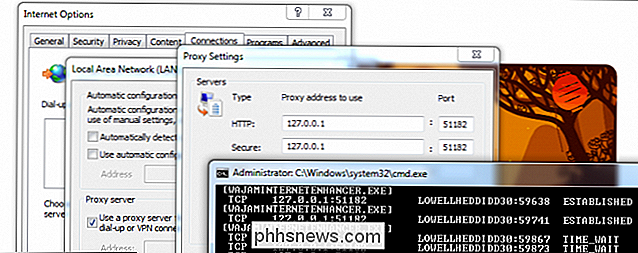

Lavasoft Web Companion také porušuje šifrování HTTPS, ale tento balíček nainstaloval také adware. jedna z těchto věcí, první věc, která se stane, je to, že nastaví proxy systému pro spuštění prostřednictvím lokálního serveru proxy, který nainstaluje do počítače. Věnujte zvláštní pozornost níže uvedené položce "Zabezpečení". V tomto případě to bylo z Wajam Internet "Enhancer", ale mohlo by to být Superfish nebo Geniusbox nebo někdo jiný, který jsme našli, všichni pracují stejným způsobem.

Je ironické, že společnost Lenovo používala slovo "vylepšení" pro popis produktu Superfish.

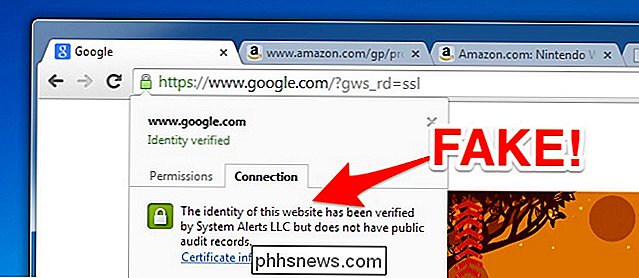

Když jedete na stránky, které by měly být bezpečné, uvidíte zelenou ikonu zámku a vše vypadá naprosto normálně. Můžete dokonce kliknout na zámek, abyste viděli detaily, a zdá se, že je vše v pořádku. Používáte zabezpečené připojení a dokonce i Google Chrome hlásí, že jste připojeni ke službě Google se zabezpečeným připojením.

Ale nejste!

Systémové výstrahy LLC nejsou skutečným kořenovým certifikátem a jste vlastně procházením proxy typu Man-in-the-Middle, který vkládá reklamy do stránek (a kdo ví co jiného). Měli byste jen zaslat e-mailem všechna vaše hesla, bylo by to jednodušší

Upozornění na systém: Váš systém byl ohrožen Jakmile je adware instalován a zprostředkováváte veškerou vaši návštěvnost, začnete vidět skutečně nepříjemné reklamy všude. Tyto reklamy se zobrazují na zabezpečených místech, jako je Google, nahrazují skutečné reklamy Google, nebo se zobrazují jako vyskakovací okna všude tam, kde přebírají všechny stránky.

Chtěl bych mít Google bez malware odkazů, díky.

Většina z tohoto adwaru zobrazuje odkazy "ad" na zcela škodlivý software. Takže i když samotný adware může být legální obtěžování, umožňují některé opravdu špatné věci.

Dosahují to instalací svých falešných kořenových certifikátů do úložiště certifikátů Windows a následným proxyčením zabezpečených připojení při podepisování pomocí falešného certifikátu

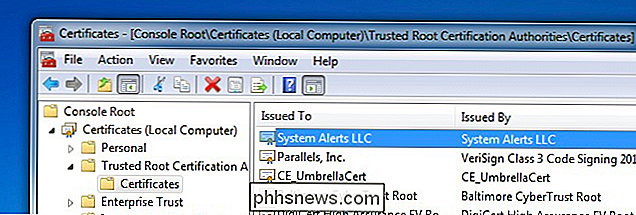

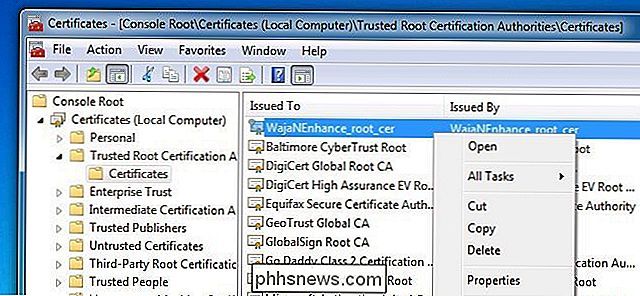

Pokud se podíváte na panel Certifikáty Windows, můžete vidět nejrůznější zcela platné certifikáty ... ale pokud máte v počítači nějaký typ adware, uvidíte falešné věci jako System Alerts, LLC nebo Superfish , Wajam nebo desítky dalších fakeů

Je to z firmy Umbrella?

I když jste byli nakaženi a odstraněni škodlivý software, certifikáty by mohly být stále tam, takže byste byli zranitelní vůči dalším hackerům, kteří by mohli mít extrahoval soukromé klíče. Mnoho z instalátorů adware neodstraní certifikáty, když je odinstalujete.

Jsou to všichni man-in-the-middle útoky a je to jak pracují

Toto je ze skutečného živého útoku úžasné bezpečnosti vědecký pracovník Rob Graham

Pokud je v počítači nainstalován falešný kořenový certifikát, jste nyní zranitelní útoky typu Man-in-the-Middle. Co to znamená, když se připojíte k veřejné hotspot, nebo někdo dostane přístup do vaší sítě, nebo se podaří hackovat něco proti proudu od vás, mohou nahradit legitimní stránky falešnými stránkami. To může znít jako hluboké vyčerpání, ale hackeři byli schopni využívat únosy DNS na některých z největších webů na webu, které by mohly unesli uživatele na falešné stránky.

Jakmile jste uneseni, mohou si přečíst každou věc, kterou předkládáte na soukromé webové stránky - hesla, soukromé informace, zdravotní informace, e-maily, čísla sociálního zabezpečení, bankovní informace atd. A nikdy nevíte, protože váš prohlížeč vám oznámí, že vaše spojení je zabezpečené. šifrování vyžaduje jak veřejný klíč, tak soukromý klíč. Veřejné klíče jsou nainstalovány v úložišti certifikátů a soukromý klíč by měl být znám pouze na webových stránkách, které jste navštívili. Když však útočníci mohou unést váš kořenový certifikát a držet jak veřejný, tak i soukromý klíč, mohou dělat cokoliv, co chtějí.

V případě Superfish použili stejný soukromý klíč na každém počítači, který má nainstalovaný Superfish, několik hodin vědečtí pracovníci v oblasti bezpečnosti mohli vytáhnout soukromé klíče a vytvořit webové stránky, aby otestovali, zda jste zranitelní a dokázali, že byste mohli být uneseni. Pro Wajam a Geniusbox jsou klíče odlišné, ale aplikace Content Explorer a další adware také používají stejné klíče všude, což znamená, že tento problém není pro Superfish jedinečný

Je to ještě horší: Většina z tohoto zablokování deaktivuje validaci protokolu HTTPS zcela

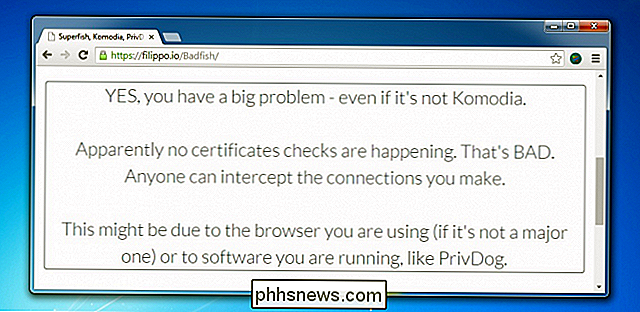

Včera vědci v oblasti bezpečnosti zjistili ještě větší problém: Všechny tyto proxy HTTPS zakazují veškerou validaci a zároveň vypadají, že je vše v pořádku.

To znamená, že můžete přejít na webovou stránku HTTPS, která má zcela neplatný certifikát , a tento adware vám řekne, že stránky jsou v pořádku. Testovali jsme adware, který jsme zmínili dříve, a všechny jsou úplně zakázány validací protokolu HTTPS, takže je jedno, zda jsou soukromé klíče jedinečné nebo ne. Šokující zlé!

Všechny tyto adware zcela porušují kontrolu certifikátů.

Každý, kdo má nainstalovaný adware, je zranitelný vůči všem druhům útoků a v mnoha případech je i nadále zranitelný, i když je adware odstraněn.

Můžete zkontrolovat, zda jste zranitelní Superfish, Komodia nebo neplatná kontrola certifikátů pomocí zkušebního webu vytvořeného výzkumnými pracovníky v oblasti bezpečnosti, ale jak jsme již prokázali, existuje mnohem více adware, které tam dělají totéž a z našeho výzkumu se věci budou i nadále dostávat

Chraňte se: Zkontrolujte panel certifikátů a odstraňte špatné záznamy

Pokud máte strach, měli byste si zkontrolovat svůj úložiště certifikátů, abyste se ujistili, že nemáte instalované náčrty certifikátů, které by mohly později aktivovat někoho proxy server. To může být trochu komplikované, protože tam je spousta věcí a většina z nich má být tam. Nemáme také dobrý seznam toho, co by mělo a nemělo být.

Použijte WIN + R pro vytažení dialogového okna Spustit a potom zadejte "mmc" pro vytažení okna konzoly Microsoft Management Console. Poté použijte Soubor -> Přidat / Odebrat snap-in a vyberte Certifikáty ze seznamu vlevo a poté jej přidejte na pravou stranu. Ujistěte se, že jste v následujícím dialogovém okně zvolili položku Počítačový účet a poté klikněte na zbytek.

Budete chtít navštívit Důvěryhodné kořenové certifikační autority a hledat opravdu skryté záznamy, jako je některý z těchto (nebo něco podobného)

Sendori

Purelead

Rocket Tab

Super Fish

- Lookthisup

- Pando

- Wajam

- WajaNEnhance

- DO_NOT_TRUSTFiddler_root (Fiddler je legitimní vývojářský nástroj )

- Systémové výstrahy, LLC

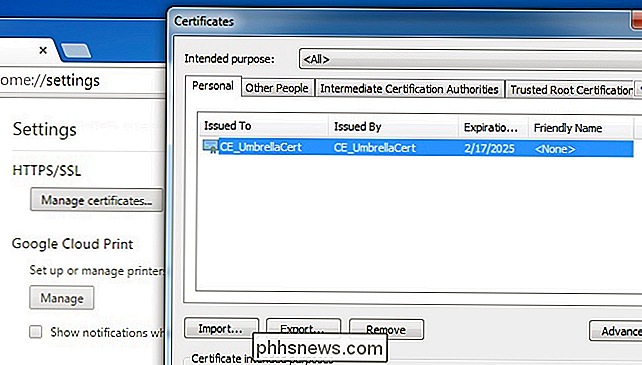

- CE_UmbrellaCert

- Klepněte pravým tlačítkem myši a Vymazat některou z nalezených položek. Pokud jste při prohlížení Google v prohlížeči zjistili něco nesprávného, nezapomeňte ho smazat také. Stačí si být opatrný, protože pokud odstraníte špatné věci, přerušíte Windows.

- Doufáme, že společnost Microsoft vydala něco, co by ověřilo vaše kořenové certifikáty a ujistil se, že jsou k dispozici jen ty dobré. Teoreticky byste mohli používat tento seznam certifikátů vyžadovaných systémem Windows od společnosti Microsoft a poté aktualizovat na nejnovější kořenové certifikáty, ale v tomto okamžiku je to úplně netestované a opravdu nedoporučujeme, dokud to někdo nevyzkouší.

- Další , budete muset otevřít webový prohlížeč a najít certifikáty, které jsou pravděpodobně uloženy v mezipaměti. V prohlížeči Google Chrome přejděte do části Nastavení, Pokročilá nastavení a potom na možnost Správa certifikátů. V části Osobní můžete jednoduše kliknout na tlačítko Odebrat na špatné certifikáty ...

- Ale když půjdete do Důvěryhodných kořenových certifikačních autorit, budete muset kliknout na položku Upřesnit a poté zrušit zaškrtnutí všeho, co vidíte, a přestanete tak udělovat oprávnění. certifikát ...

Ale to je šílenství

SOUVISEJÍCÍ:

Zastavte vyčistění napadeného počítače! Stačí, že ho Nuke a znovu nainstalujte systém Windows

Přejděte do dolní části okna Pokročilé nastavení a klikněte na tlačítko Obnovit nastavení, chcete-li Chrome zcela resetovat na výchozí hodnoty. Proveďte totéž pro libovolný jiný prohlížeč, který používáte, nebo úplně odinstalujte, smažte všechna nastavení a znovu jej nainstalujte.

Pokud byl váš počítač ovlivněn, pravděpodobně byste měli udělat zcela čistou instalaci systému Windows. Jen se ujistěte, že máte zálohovat své dokumenty a obrázky a to vše.

Tak jak se chráníte? Je téměř nemožné, abyste se zcela ochránili, ale zde máte několik pokynů, které vám pomohou:

Zaškrtněte testovací testovací server Superfish / Komodia / Certification.

Povolte funkci Click-To-Play pro pluginy ve vašem prohlížeči, který vám pomůže ochránit vás před všemi těmito nulovými bleskovými a dalšími bezpečnostními jamkami.

Buďte opravdu opatrní, co stahujete a pokuste se používat Ninite, když to musíte absolutně

Dávejte pozor na to, co kliknete kdykoliv kliknete

- Zvažte použití nástroje Microsoft Enhanced Mitigation Experience Toolkit (EMET) nebo Malwarebytes Anti- Využijte ochranu vašeho prohlížeče a dalších důležitých aplikací z bezpečnostních otvorů a útoků za nulový den.

- Ujistěte se, že všechny vaše softwarové, pluginy a antivirové pobyty jsou aktualizovány a obsahují také aktualizace systému Windows.

- Ale to je strašně spousta práce, protože jste jen chtěli procházet web bez toho, abyste byli uneseni. Je to jako s TSA.

- Ekosystém Windows je kavalkádou crapware. A nyní je pro uživatele systému Windows narušena základní bezpečnost Internetu. Společnost Microsoft potřebuje tento problém vyřešit.

Jak automaticky povolit Num Lock při spuštění počítače

Systém Windows 10 umožňuje rychlé přihlášení pomocí číselného kódu PIN namísto delšího hesla. pokud máte klávesnici s číselnou podložkou, můžete tuto číselnou podložku použít k zadání kódu PIN - poté, co zapnete funkci Num Lock. Zde je postup, jak zapnout funkci Num Lock při zavádění, takže nemusíte stisknout klávesu pokaždé.

Jak zašifrovat telefon Android (a proč byste chtěli)

Google představil šifrování celého zařízení zpět v aplikaci Android Gingerbread (2.3.x), ale po několika dnech prošla některými dramatickými změnami pak. Na některých vyšších terminálech se sluchátky Lollipop (5.x) a vyšším, je to povoleno mimo krabici, zatímco u některých starších nebo nižších zařízení musíte zapnout sami.